Чем грозит Heartbleed простому пользователю?

Многие уже слышали про найденную в OpenSSL уязвимость. Можно с уверенностью сказать, что по освещенности в интернет-СМИ она займет почетное первое место. Про нее не только пишут, но и создают специальные сайты, проверяющие сервисы и даже рисуют комиксы. И не удивительно — масштаб поражения действительно впечатляет, по некоторым оценкам более 17% всех сайтов с поддержкой ssl уязвимы, учитывая простоту эксплуатации это событие можно сравнить с эпидемией. К сожалению, даже это для многих не является достаточным аргументом — спустя неделю многие сайты продолжают оставаться под угрозой. Это может быть не критично для простых сервисов, но не для финансовых. Особенно болезненно это может сказаться на платежных шлюзах, через которые осуществляются платежи. Об одном из таких я и расскажу.

На днях я совершал онлайн покупку в одной российской интернет-компании. Когда я дошел до момента оплаты, меня перебросило на платежный шлюз крупного банка с формой для ввода данных с банковской карты. Это был единственный способ оплаты и я начал заполнять форму.

Ничто не предвещало беды, кроме шестого чувства. Перед нажатием кнопки «Оплатить» я решил проверить платежный шлюз на уязвимость. Все публичные сервисы для проверки дали положительный ответ. Поняв, что продолжать покупку не стоит, мне стало интересно, что реально может угрожать пользователям, которые даже не подозревают, что совершают платеж через уязвимый шлюз и насколько легко в этом убедиться?

Убедиться в этом оказалось не просто, а очень просто. После модификации кода одного из готовых эксплоитов на github, в моем распоряжении оказался дамп-файл из кусочков по 64 килобайта. Что же в нем было?

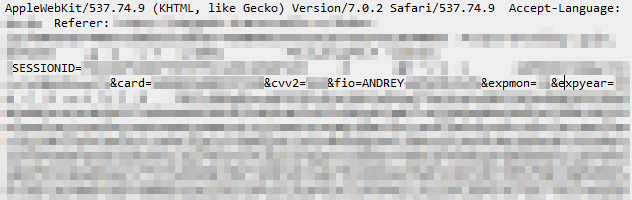

В нем было

все. Буквально все, что проходит через платежный шлюз: номер заказа, номер карты, CVV2, ФИО, год и месяц до которого она действительна. За полчаса работы скрипта в дампе оказалось несколько сотен реальных банковских карт и данных об их владельцах.

Разумеется, вся необходимая информация была сразу же отправлена по контактам платежного шлюза и наиболее крупных его клиентов, но на данный момент уязвимость так и не устранена. Напоминаю, что прошла почти неделя с того момента, как публично стало известно о Heartbleed. Остается только удивляться беспечности службы безопасности некоторых крупных компаний и с ужасом представлять, сколько за это время могло утечь карт и другой критической персональной информации в руки реальных злоумышленников.